CSRF攻击

什么是CSRF?

CSRF和XSRF都代表"跨站请求伪造"。

它也被称为"一键攻击"或"会话骑行"。

那么CSRF攻击如何运作?

当攻击者欺骗受信任的用户访问网站或点击将恶意请求(未经用户同意)传输到目标网站的URL时,就会发生CSRF攻击。

这是一个简单的例子:使用一些社交工程技巧,攻击者可以使用QQ聊天软件查找并向针对其用户的在线银行网站的受害者发送恶意链接。

如果受害者登录其在线银行帐户并且未退出,则单击攻击者发送的恶意链接可能允许攻击者窃取该用户的所有银行帐户资金。

在CSRF攻击下,具有管理员帐户的单个终端用户可能会威胁到整个Web应用程序的完整性。

CSRF原理

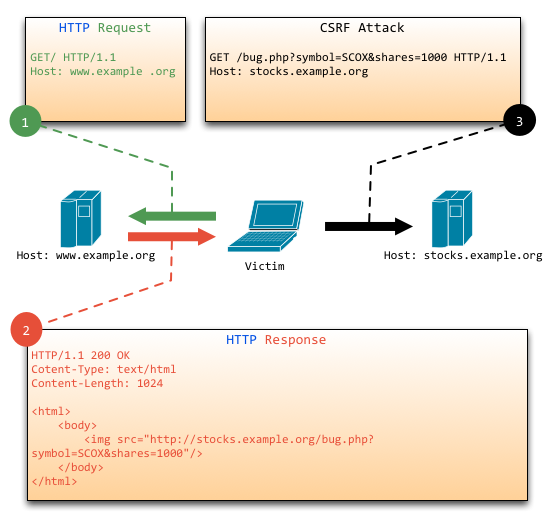

下图提供了CSRF攻击的简单概述

从图中可以看出,要完成CSRF攻击,受害者必须完成以下两个步骤:

1) 登录受信任的站点A,并存储本地Cookie。

2) 无需通过现有站点A,访问站点B的危险链接

作为读者,您可能会问:"如果我不满足上述两个条件,我将不会受到CSRF攻击。"

是的,这是真的,但是您不能保证不会发生以下情况:

1) 您无法保证在您登录站点时,该站点未启动任何隐藏的选项卡。

2) 您不能保证当您关闭浏览器时,您的cookie将立即过期,您的上一个会话将结束。

3) 受信任的高流量网站可能没有隐藏的漏洞,可以通过基于CSRF的攻击轻松利用。

因此,用户可能难以通过链接访问网站并且知道它不会以CSRF攻击的形式执行未知操作。

CSRF攻击的工作主要是因为用户通过身份验证的过程。

虽然您可以合理地保证请求来自用户的浏览器,但无法保证用户批准该请求。

版权声明

由 durban创作并维护的 小绒毛的足迹博客采用创作共用保留署名-非商业-禁止演绎4.0国际许可证。

本文首发于

博客(

https://www.xiaorongmao.com ),版权所有,侵权必究。

博客(

https://www.xiaorongmao.com ),版权所有,侵权必究。